秘密的守护者

几个世纪以来,密码一直被用来保护秘密。 最古老的密码系统之一,其中提供的信息 故事,是一个徘徊。 它在公元前五世纪被古希腊人使用。 在那些日子里,波斯支持的斯巴达发动了对雅典的战争。 斯巴达指挥官Lysander在双人游戏中开始怀疑波斯人。 他迫切需要关于他们意图的真实信息。 在波斯营地最关键的时刻,有一封官方信件来到奴隶信使。 读完这封信之后,Lysander要求骑手带上腰带。 事实证明,在这个腰带上,一个真正的朋友(现在我们会说“秘密特工”)Lysandra写了一条加密的信息。 信使腰带上写着各种各样的字母,这些字母并没有加起来。 而且,这些字母不是沿着腰带写的,而是沿着腰带写的。 Lysander拿了一个直径一定的木制圆筒(徘徊),缠绕着信使的皮带,使皮带的边缘关闭,并在皮带上沿着圆柱排成一排,他正在等待。 事实证明,波斯人正密谋在斯巴达人的背后进行意外刺伤并杀死了Lysander的支持者。 收到这条消息后,Lysander意外地隐蔽地降落在波斯军队附近,并突然打击了他们。 这是加密起着关键作用的首批已知案例历史之一。

它是一种置换密码,其密文由根据某种但未知的外来法则置换的明文字母组成。 这里的密码系统是字母的排列,动作是漂移带上的缠绕。 密码密钥是漫游的直径。 很明显,消息的发送者和接收者必须具有相同直径的漫游。 这对应于加密期间密钥必须为发件人和收件人都知道的规则。 Skitale是最简单的密码。 它足以拾取一些不同直径的游荡,并且在将其上一条带缠绕之后将是一个明确的文本。 这个加密系统在古代就被解密了。 皮带缠绕在一个锥形的锥形游丝上。 在圆锥形短柱的横截面直径接近用于加密的直径的情况下,部分地读取该信息,之后将带缠绕在所需直径的漂移上。

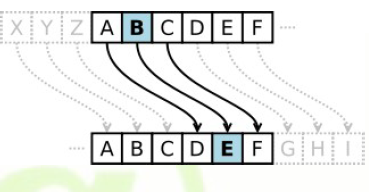

他使用了Julius Caesar的一种不同类型的密码(替换密码),他甚至被认为是其中一种密码的发明者。 凯撒密码的概念是在纸上(纸莎草纸或羊皮纸),这两种语言的字母一个接一个地写成,其中的信息将被写入。 但是,第二个字母表是在第一个字母下面写明的(只有发送者和接收者知道,转移)。 对于凯撒密码,这种转变等于三个位置。 取代从第一(上)字母表中取出的明文的相应字母,在字母下面的下字母的符号被写入消息(密文)中。 当然,现在这样的密码系统即使是非专业人员也是元素开放的,但那时Caesar的密码被认为是不可转移的。

希腊人发明了一种更为复杂的密码。 他们以大小为5 x 5的表格的形式写出了字母表,用行和列标记了字符(即编号为),而不是明文字母记录了两个字符。 如果这些符号作为单个块在消息中发布,那么在一个特定表上使用短消息,即使现代概念,这种密码也非常耐用。 这个大约有两千年历史的想法被用于第一次世界大战的复杂代码中。

罗马帝国的崩溃伴随着密码学的衰落。 历史没有保留关于中世纪早期和中期密码学的发展和应用的任何明显信息。 仅仅一千年后,密码学正在欧洲复兴。 十六世纪在意大利是一个充满阴谋和阴谋的世纪。 Borgia和Medici部族正在为政治和金融力量而战。 在这样的氛围中,密码和密码变得至关重要。

在1518,住在德国的本笃会修士Abbot Trithemius出版了一本名为“印刷”的拉丁文书。 这是第一本关于秘密写作艺术的书,很快就被翻译成法语和德语。

在1556,来自米兰Girolamo Cardano的医生和数学家发表了一篇描述他发明的加密系统的作品,该作品在历史上作为Cardano格子出现。 它是一块硬纸板,有一个随机切割的孔。 卡尔达诺的格子是第一次使用置换密码。

即使在上个世纪下半叶,它被认为是一种绝对稳定的密码,具有足够高的数学发展水平。 因此,在儒勒·凡尔纳的小说“Matias Shandor”中,戏剧性事件围绕着用鸽子寄来的密码信件发展,但不小心落入政治对手的手中。 为了阅读这封信,他作为仆人进入了这封信的作者,以便在他的房子里找到一个密码网格。 在小说中,没有人想到仅仅根据所应用的密码系统的知识来尝试解密没有密钥的字母。 顺便说一句,截获的信件是6 x 6字母表的形式,这是一个加密错误。 如果相同的字母写成没有空格的行,并且使用该添加的字母总数不等于36,则解密器仍然必须测试关于所使用的加密系统的假设。

您可以计算6 x 6 Cardano晶格提供的加密选项数。 如果您在“额头”中解决问题(排序所有可能的选项并尝试阅读明文),那么即使每秒检查一个选项并且每天连续工作24小时,您也必须破解数千万年的网格! 发明卡尔达诺非常顽强。 在此基础上,在第二次世界大战期间,创建了英国最具抵抗力的海军密码之一。

然而,迄今为止,已经开发了一些方法,其允许在某些条件下相当快地破译这样的系统。

这种晶格的缺点是需要可靠地将晶格从外部隐藏起来。 虽然在某些情况下可以记住插槽的位置和编号的顺序,但经验表明不可能依赖于人的记忆,特别是在很少使用系统的情况下。 在小说Mathias Shandor中,将格子转移到敌人手中对该信的作者以及他所属的整个革命组织产生了最悲惨的后果。 因此,在某些情况下,可以优选地从存储器中容易地恢复的不太健壮但更简单的加密系统。

同样成功的“现代密码学之父”的称号可以要求两个人。 这是意大利人Giovanni Battista Porta和法国人Blaise de Vigener。

在1565年,来自那不勒斯的数学家Giovanni Porta发布了一种基于替换的密码系统,允许用十一种不同方式的密码替换任何明文字符。 为此,采用11密码alpha,每个密码由一对字母标识,这些字母确定应使用哪个字母来用明文字母替换明文的字母。 使用密码术端口时,除了存在11字母表外,还需要在每个加密步骤中都有一个用于定义相应代码字母的关键字。

通常,消息中的密文一起写入。 在通信的技术路线上,它通常以五位组的形式传输,由一组十个组的空间隔开。

即使按照现代标准,Ports系统也具有很高的阻力,尤其是随意选择和书写字母。 但它也有缺点:两个记者必须有相当繁琐的桌子,必须避免窥探。 此外,您需要以某种方式就必须保密的关键字达成一致。

外交官Vizhener解决了这些问题。 在罗马,他结识了Trithemia和Cardano的作品,并在1585中发表了他的作品“密码论”。 与Ports方法一样,Vigenère方法基于表格。 Vigenera方法的主要优点是简单。 与Ports系统一样,Vigenere系统需要一个关键字(或短语)来加密,其字母决定了明文的每个特定字母将被加密的26密码字母表。 关键文字的字母定义了列,即 具体的密码。 密文的字母在对应于明文字母的表格内。 Visioner系统使用所有26加密,性能低于Ports系统。 但是Vigenere表在加密之前很容易从内存中恢复,然后被破坏。 通过不同意关键字,但在长关键短语上同意,可以增强系统的弹性,那么使用密码-α的时间将更加难以确定。

直到二十世纪的所有加密系统都是手动的。 加密强度较弱,这不是一个缺点。 随着电报和广播的出现,一切都在改变。 随着通过技术通信手段交换密码通信的强度的增加,极大地便于未授权人员对所传送的消息的访问。 对密码复杂性的要求,信息的加密(解密)速度急剧增加。 有必要使这项工作机械化。

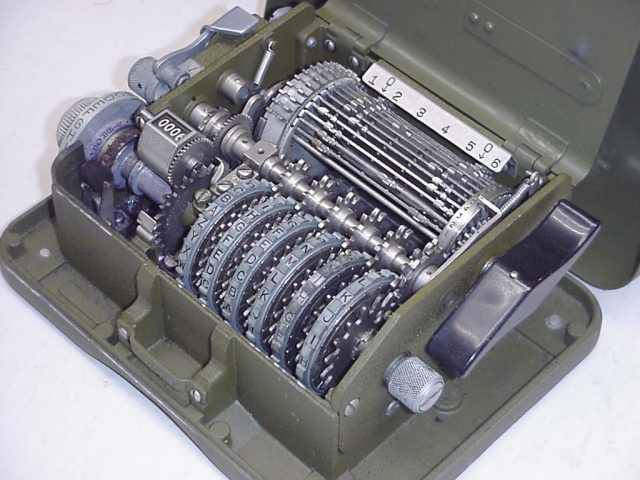

第一次世界大战后,加密业务的快速发展开始了。 正在开发新的密码系统,发明了机器以加速加密(解密)过程。 最着名的是哈格林机械密码。 生产这些机器的公司由瑞典人鲍里斯·哈格林(Boris Boris Hagelin)创立,至今仍然存在。 Hagelin结构紧凑,易于使用,并提供高密码强度。 该密码机实现了替换原理,并且使用的密码字母表的数量超过了Ports系统的密码字母,并且以伪随机方式执行从一个密码字母到另一个密码字母的转换。

从技术上讲,机器的操作使用了自动机器和机械自动机器的工作原理。 后来,这台机器在数学和机械方面都经历了改进。 这显着提高了系统的耐用性和可用性。 该系统非常成功,当转向计算机技术时,哈格林所体现的原则是以电子方式建模的。

实现替换密码的另一种选择是磁盘机,自引入以来一直是机电的。 汽车中的主要加密设备是一组磁盘(从3到6件),在一个轴上,但不是刚性的,因此磁盘可以相互独立地绕轴旋转。 该盘具有两个由胶木制成的基部,根据字母表的字母数按压接触端子。 在这种情况下,一个基座的触点以任意方式成对地电连接到另一个基座的触点。 除了后者之外,每个磁盘的输出触点通过固定接触板连接到下一个磁盘的输入触点。 此外,每个磁盘都有一个凸起和凸起的凸缘,它们共同决定了每个加密周期中每个磁盘的踩踏运动的性质。 在每个时钟周期,通过对应于明文字母的交换系统的输入触点脉冲电压来执行加密。 在开关系统的输出端,电压出现在触点上,该电压对应于密文的当前字母。 在实施一个加密周期之后,磁盘独立地旋转一个或多个步骤(同时,每个特定步骤中的一些磁盘可能完全空闲)。 运动定律由盘法兰的配置决定,可以认为是伪随机的。 这些机器分布广泛,其中体现的思想也在电子计算机时代以电子方式建模。 这种机器生产的密码的耐用性也非常高。

在第二次世界大战期间,Enigma磁盘机用于加密希特勒与隆美尔的通信。 短时间内的其中一辆车落入了英国情报部门的手中。 英国人准确地复制了它后,就有机会解密秘密信件。

这个问题是相关的:是否有可能创造一个绝对强大的密码,即 一个甚至在理论上都不开放的。 控制论之父维纳认为:“任何足够长的一块密文总是可以与对手有做好了充足的时间,条件解密...任何密码进行解密,除非有迫切需要,是应该得到的信息,值得努力和时间的手段。“ 如果我们谈论的是根据任何精确和明确确定的算法生成的密码,无论它有多复杂,那么情况确实如此。

然而,美国数学家和信息处理专家Claude Shannon表明,可以创建一个绝对强大的密码。 同时,绝对强密码和所谓的密码(在专门开发的复杂算法的帮助下实现)之间没有实际区别。 应生成绝对强大的密码并使用如下:

- 密码不是使用任何算法生成的,而是完全随机生成(投掷硬币,从混合均匀的牌组中随机打开牌,使用噪音二极管上的随机数生成器生成一系列随机数,等等);

- 密文的长度不应超过开发密码的长度,即 必须使用单个密码字符来加密单个明文字符。

当然,应该满足正确处理密码的所有条件,并且最重要的是,一旦使用密码就不可能用密码重新加密文本。

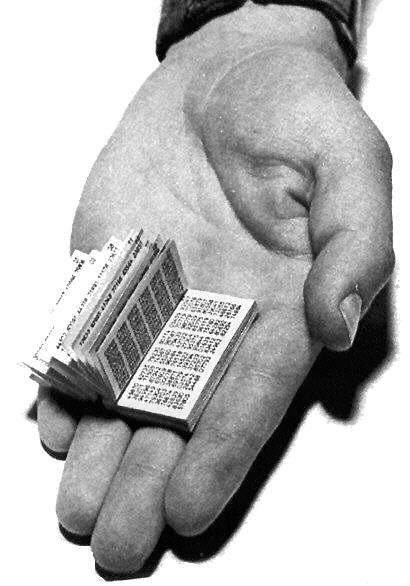

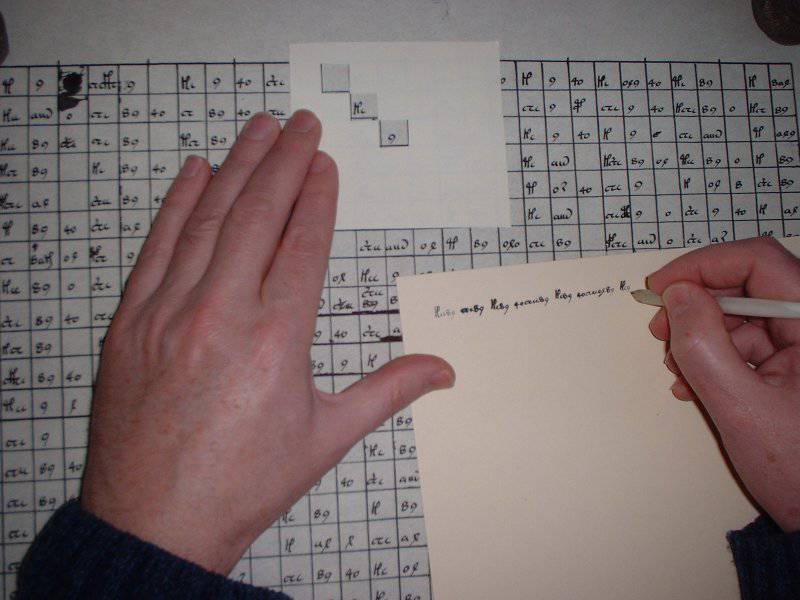

绝对强密码用于必须保证绝对不可能解密敌人的通信的情况。 特别是,这些密码被作用于敌人领土的非法代理人使用并使用密码块注释。 记事本由具有完全随机选择的数字列的页面组成,称为分组密码。

加密方法不同,但最简单的方法之一是以下内容。 字母表中的字母用两位数字编号A - 01,B - 02 ...... I - 32。 然后消息“准备会议”看起来像这样:

纯文本 - 准备会议;

打开数字文本 - 0415191503 11 03181917062406;

分组密码 - 1123583145 94 37074189752975;

密文 - 1538674646 05 30155096714371。

在这种情况下,密文是通过显着添加开放数字文本和分组密码模10(即,不考虑传输单元,如果有的话)获得的。 用于通过技术通信方式传输的密文具有五位组的形式,在这种情况下应该是:15386 74648 05301 5509671437 16389(最后的4数字是任意写入的,不予考虑)。 当然,有必要通知收件人哪个页面使用了密码块。 这是在纯文本(数字)的预先安排的地方完成的。 加密后,使用的密码块页面被拉出并销毁。 当从密文解密接收的密码时,10模块必须减去相同的密码。 当然,这样的笔记本应该保持非常好和秘密,因为如果敌人知道它的存在的事实意味着代理人的失败。

电子计算设备,特别是个人计算机的出现,意味着秘密写作发展的新时代。 计算机类设备的众多优点包括:

a)极高的信息处理速度,

b)快速输入和加密以前准备的文本的能力,

c)使用复杂且极其强大的加密算法的可能性,

d)与现代通信手段的良好兼容性,

e)快速文本可视化,可快速打印或擦除,

e)在一台计算机上具有访问锁定的不同加密程序的可能性

未经授权的人使用密码系统或内部加密保护,

g)加密材料的普遍性(即,在某些条件下,计算机加密算法不仅可以加密字母数字信息,还可以加密电话会话,摄影文档和视频材料)。

但是,应该指出的是,信息安全在其开发,存储,传输和处理方面的组织应遵循系统的方法。 有许多可能的方法来泄露信息,甚至良好的加密保护也不能保证其安全性,除非采取其他措施来保护它。

参考文献:

Adamenko M.经典密码学基础。 密码和密码的秘密。 M .: DMK出版社,2012。 C. 67-69,143,233-236。

西蒙C.密书。 男:Avanta +,2009。 C. 18-19,67,103,328-329,361,425。

信息