Enigma和30百万卢布的量子电话

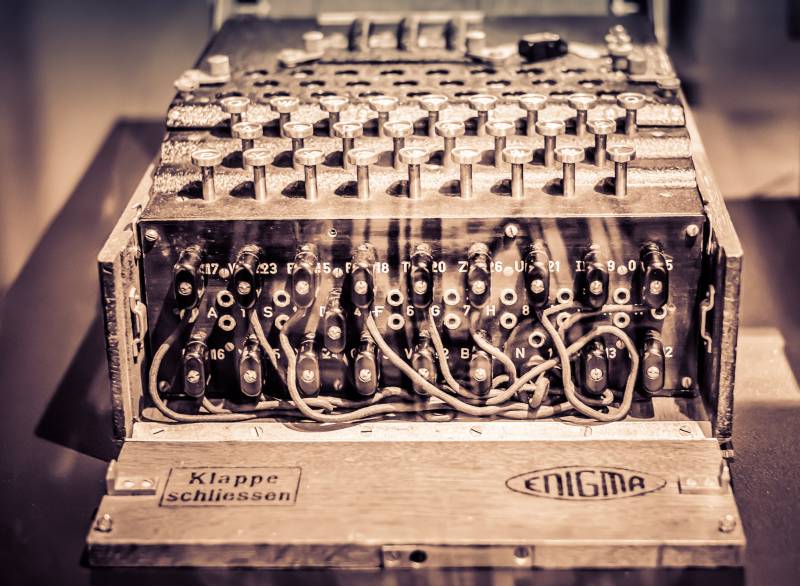

“谜”

根据拉丁字母的字母数,“ Enigma”转子有26个位置。 三个转子,每个转子具有独特的触点接线和不同的旋转速度,例如,每个行程(编码字母)后的第三个转子立即向前旋转2步。 Enigma密码看起来像一组毫无意义的字母,而不是简单的按字母顺序的字母A→B替换,其中密文的一个字母可能表示真实文本的不同字母。 第一次将“ A”编码为“ T”,下次机器将“ A”替换为“ E”,依此类推。

为了阅读这样的消息,接收方必须将转子设置在相同的初始位置。 转子的初始位置(当天的关键,例如QSY)是只有德国Enigma运营商才知道的秘密。 那些没有密钥但想要阅读消息的人需要对所有可能的组合进行排序。

这种组合招募了263 = 17576。 通过尽职调查和动力,解码器组可以整天找到合适的密钥。

由于更多数量的转子而增加密码强度威胁到机器的质量和尺寸的不可接受的增加。 但是,Enigma的创造者Arthur Sherbius接受了这个伎俩。 它使转子可拆卸和可互换,立即增加了6次的组合数量!

因此,敌人的解码器最终沸腾了大脑,Sherbius在键盘和转子之间设置了插头面板,后者被字母取代。 例如,使用面板将字母“A”转换为“E”,并且转子进一步替换E→W。“Enigma”套件具有六条电缆,操作员以指定顺序连接到6字母对。 每一天都不同。

6字符面板上字母对的26连接选项数为100391791500。

当使用三个可互换的转子和一个开关面板时,可能的Enigma键的总数是17576 * 6 * 100391791500 =数字,可以在宇宙时代通过蛮力搜索!

什么是转子?

与大体积转子相比,接线板提供的7键数量级更多,但单独它无法提供足够的密码强度。 会心 使用德语的字母更常用频率分析方法的对手通常可以确定替换的发生方式并解密消息。 由于相对于彼此的连续旋转,转子提供了更多“高质量”加密。

转子和接线板一起提供了大量的密钥,同时在试图解密消息时同时剥夺了对手使用频率分析的任何机会。

“Enigma”被认为是绝对坚不可摧的。

密码“Enigma”的开放时间明显少于宇宙的年龄

年轻的数学家Marian Reevsky需要一个好主意和一年来收集统计数据。 在那之后,德国加密开始像早报一样阅读。

简而言之:Rejewski使用了在使用任何设备时不可避免的漏洞。 由于“Enigma”的所有加密稳定性,在24小时内使用相同的代码(转子的位置)太不谨慎 - 对手积累了大量危险的统计数据。

结果,应用了一次性代码。 每次在主消息开始之前,发送者发送重复文本(例如,加密形式的DXYDXY,SGHNZK) - 用于接收主消息的转子的位置。 由于无线电干扰,重复是强制性的。

知道了 1-i和4-i字母 - 总是相同的字母在第一种情况下加密为“S”,然后加“N”,Reevsky精心建立对应表,分析重建的长链并试图了解转子是如何安装的。 起初他没有注意插头面板 - 她单调地互换了相同的字母对。

一年后,Reevsky积累了足够的数据,可以快速确定每天使用表格的关键。

加密获得了具有拼写错误的德语文本的模糊轮廓 - 这是替换切换面板上的字母的结果。 但是对于Rezsky来说,毕业于波兹南大学,这是一个在1918之前成为德国一部分的地方,通过组合必要的字母对,直观地掌握其含义并设置小组并不困难。

现在似乎很简单,给出了这个想法,并解释了分离转子和插头面板的工作的想法。 Hacking Enigma是一项真正的头脑风暴练习,需要努力工作和数学才能。

德国人试图提高密码强度

到1930结束时,德国人通过添加两个额外的转子(编号4和编号5,增加了从6到60的组合数量)和增加电缆数量来改进Enigma,但Enigma黑客攻击已经成为常规。 在战争年代,英国数学家阿兰·图灵发现了他自己的美丽解决方案,使用消息的定型内容(在每日天气报告中更湿润一词)和构建模拟计算机,将Enigma消息解密放在流上。

В 故事 随着Enigma的破灭,臭名昭着的“人为因素”发挥了作用 - 背叛了德国通信服务公司的一名员工。 早在战争和被捕获的Enigm被捕之前,德国的反对者就学会了德国国防军密码机转子的布线方案。 顺便说一下,在1920-s中。 该设备可在民用市场上免费用于企业通信,但其布线与军事Enigma不同。 在发送的文件中,指导手册出现了 - 很明显任何消息的前六个字母是什么意思(一次性代码)。

但是,由于操作原理,访问Enigme本身并不意味着什么。 Shifroknigi需要在当月的每一天进行特定设置(转子II-I-III的顺序,转子QCM的位置,面板上的字母连接A / F,R / L等)。

但Enigma解码器没有加密,手动分析16零的数字。

数字堡垒

计算机加密方法实现了根据作为机电Enigma的给定算法替换和重新排列字符的相同传统原理。

计算机算法非常复杂。 作为机械机器组装,这样的系统将具有令人难以置信的尺寸,其中大量转子以不同的速度旋转并且每秒改变旋转方向。

第二个区别是二进制机器代码。 任何字符都会变成1和0的序列,因此可以将一个字母的位与另一个字母的位进行交换。 所有这些都提供了非常高的计算机密码抵抗力。

然而,正如Enigma故事所示,黑客攻击这些算法只是计算能力的问题。 基于传统排列和替换原理的最复杂的密码将很快被另一台超级计算机“揭示”。

为了确保加密强度,需要其他密码。

一个需要数百万年才能破解的密码

近几十年来,“公钥”加密被认为是最强大和可靠的加密方法。 无需交换密钥 和加密消息的算法。 不可逆转的功能类似于英国锁 - 关闭门,不需要钥匙。 密钥需要打开它,只有所有者(接收方)拥有它。

键是将巨素数与其余素数分开的结果。

该功能是不可逆转的,不是因为任何基本禁令,而是因为在任何合理时期内将大数分解成因子的困难。 “不可逆性”的规模由银行间转账系统证明,其中计算使用由10组成的数字300 数字。

非对称加密在银行服务,即时信使,加密货币的工作中随处可用,然后在任何需要隐藏信息的地方。 比这个方案更可靠还没有提出任何建议。

从理论上讲,一个人创造的一切都可以被另一个人打破。 然而,正如最近发生的事件所证明的那样,政府监管机构被迫通过说服和威胁向即时信使的开发者寻求钥匙。 公钥密码的持久性远远超出了现代密码分析的能力。

量子手机适用于30数百万

撰写文章的触发器是在Youtube上发布的视频,随机出现在“建议”列表中供查看。 由于他们的刻板印象和无用的精神,作者不是这些频道的订阅者。

不是广告。 不反广告。 个人意见。

一位博主打破了另一位声称与国内量子手机创建“腐败骗局”的论点。

一位怀疑的反对派人士谈到了ViPNet QSS手机“量子手机”的副本,该手机在互联网上以200美元的价格出售。 他的对手反对:“管道”本身与它无关 - 创作者使用了手头发现的任何设备。 ViPNet QSS Phone的关键特性是在服务器“盒子”里面形成光子。 正是“服务器”证明了30百万卢布的价格标签。

两位博主都表现出对问题的完全无知,无法思考和分析信息。 谈论量子手机不应该以“管”和“服务器”开头,而是 从工作原则关于哪些内容在官方发布中说了什么。

在光子的帮助下,仅传输秘密密钥,主密钥被加密。 因此,根据开发者,确保了最高程度的密钥保护。 消息本身通过正常信道以加密形式传输。

“光子只需要就联合密钥达成一致,谈判本身就是我们习惯的任何方式。”

(关于6视频的时刻:09。)

两位博客都没有注意到这一点。 但如果作者是潜在买家,他会问开发人员几个问题:

1。 密码学是如何在没有密钥的情况下读取加密的科学。 换句话说,缺少密钥并不能保证消息不能被解密和读取。 一个惊人的例子是Enigma的故事。

2。 如果我们谈论任何“秘密密钥”的转移,则意味着使用传统的替换/置换算法进行加密。 是什么让密码在现代黑客工具面前更少加密。

如您所知,最可靠的是使用“公钥”加密,其中没有密钥在任何地方传输。 量子信道的价值和意义是什么?

神秘的微观世界

传统设备具有不寻常的功能? 我们将从逻辑上推理。 ViPNet QSS Phone的创建者显然在通信设备市场引入了“量子电话”。 利用可用的信道宽度,其不允许完整地发送消息并且以50 km达到的范围,这样的系统没有实际价值。

与此同时,密码管的历史表明,俄罗斯正在量子通信领域开展现代科学技术前沿研究。

量子通信超越了通常的密码术(隐藏了消息的含义)和隐写术(隐藏了发送消息的事实)。 以光子形式加密的信息位可以获得额外的保护。 但是,这与加密无关。

自然界的基本定律不允许在不测量(因此不改变)光子参数的情况下拦截消息。 换句话说,保密的讲话者会立即知道有人试图听他们。 你好......

信息